Erst im Januar dieses Jahres wurde eine gewaltige Sicherheitslücke in Prozessoren nahezu sämtlicher großer Hersteller bekannt,[1] die nicht nur in Fachkreisen als „Super-Gau“ bezeichnet wurde[2]. Eine Besonderheit in der Prozessorchip-Programmierung und des Chip-Designs machten es den Entdeckern der Sicherheitslücke zufolge möglich, sensible Speicherinhalte des Computers auszulesen. Vor kurzem wurden unter „Spectre Next Generation“ neue Lücken bekannt, die zeigen, dass die Problematik „Spectre“ und „Meltdown“ nicht in naher Zukunft behoben sein wird. Auch vergangenen Montag (21.05.2018) wurden weiteren Lücken der „Spectre“- und „Meltdown“- Varianten, „Variant 4.“, gemeldet.[3] All diesen Varianten ist die Ausnutzung derselben brüchigen Sicherheitsarchitektur moderner Prozessoren gemein.

Technische Funktionsweise von „Spectre“ und „Meltdown“

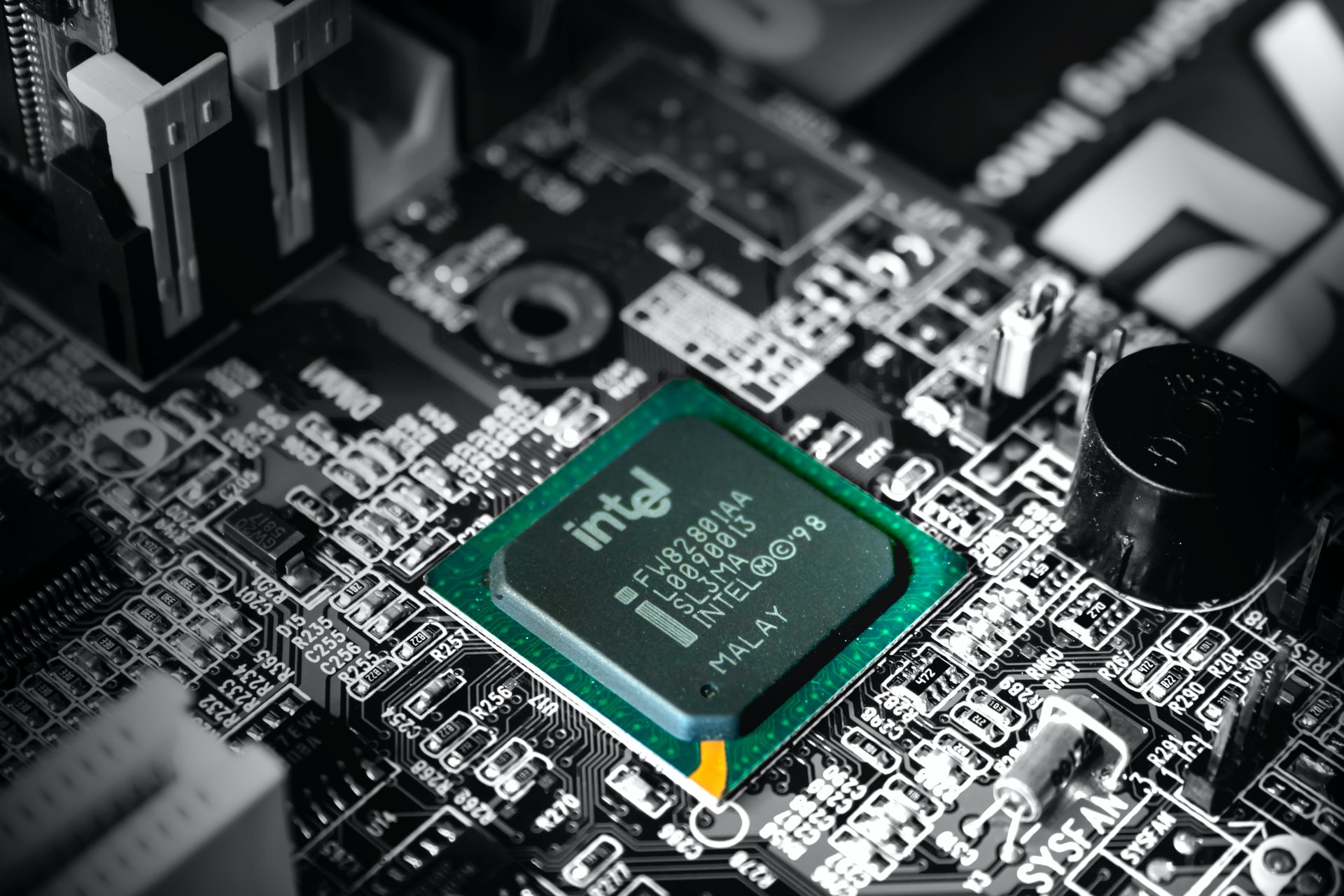

Von den Sicherheitslücken waren die Prozessorchips aller großen Hersteller, namentlich Intel, AMD und ARM, betroffen.[4] Allerdings funktionierte nur die Methode „Spectre“ bei nahezu allen Chips der größeren Hersteller, die Methode „Meltdown“ hingegen nutzte weitere Lücken, die nur bei Intel-Chips zu finden sind.[5] Von dieser Angreifbarkeit waren nicht nur klassische Computer betroffen, sondern auch Mobiltelefone und Tablets, die Prozessorchips der gleichen Hersteller verwenden.[6]

Die Angriffsmethoden „Spectre“ und „Meltdown“ nutzen eine Eigenschaft moderner Prozessoren aus, die ihre hohen Leistungen dadurch erreichen, dass sie keine Leerlaufzeiten haben, sondern ständig genutzt werden.[7]

Der Prozessor führt dabei möglichst mehrere Programme konkurrierend aus und wechselt zwischen diesen, sobald eines untätig wird, um den Leerlauf zu überbrücken (sog. „multithreading“). Dieses Prinzip bedingt, dass sich alle Programme nicht nur denselben Prozessor, sondern auch den gleichen Arbeitsspeicher teilen.[8]

Um Zeit zu sparen, bearbeitet der Prozessor bereits spekulativ bestimmte Datenanfragen noch bevor überhaupt feststeht, ob diese Datenpakete später tatsächlich gebraucht werden (sog. „speculative execution“).[9] Der Prozessor errät hierbei, welche Ausführungen demnächst anstehen könnten und bereitet deren Ausführung bereits vor deren eigentlicher Anfrage durch das Programm vor.[10] Die Ergebnisse dieser Abfrage werden zur späteren Verwendung im sog. „Cache“, einem speziellen Zwischenspeicher im Prozessor, abgelegt. In einem späteren Schritt kann auf diese Daten zugegriffen werden, ohne dass diese erst in einem (verhältnismäßig) langsamen Prozess neu angefragt werden müssen. Wird eine vorbereitete Ausführung tatsächlich nicht ausgeführt, so verwirft sie der Prozessor.[11] Dieses System wird vor unberechtigten Zugriffen grundsätzlich dadurch geschützt, indem der Prozessor einen Maschinenbefehl nur in Verbindung mit einer Zulässigkeitsanfrage ausführt. Die Zulässigkeitsanfrage überprüft, ob die Nummer des angeforderten Speicherplatzes innerhalb des dem Programm zugewiesenen Bereichs liegt.[12]

Dieses Design und die Arbeitsweise von modernen Computerprozessoren nutzen die kürzlich entdeckten Angriffsmethoden „Spectre“ und „Meltdown“ aus: Zunächst wird ein Maschinenbefehl mit einem unzulässigen Zugriff auf einen fremden Speicherplatz des Prozessors geschickt. Die Gestaltung des Maschinenbefehls erfolgt so, dass der Prozessor die Anfrage bereits bearbeitet, bevor er die Feststellung treffen kann, dass der Zugriff unbefugt ist. Die verspätete Zulässigkeitsabfrage bewirkt, dass der Prozessor die Zugriffsinformationen bereits zum Abruf im Cache bereithält.[13] Aus dem Cache kann der Angreifer-Rechner dann über eine verdeckte und unauffällige Abfrage die, eingangs unbefugt abgerufenen, Informationen abrufen. Das geschieht, indem der Angreifer bestimmte Variablen über den angegriffenen Prozessor erfragt und die Zeit misst, die für die Herausgabe der Variable benötigt wird.[14] Für die Abfrage der Variablen, die bereits – unberechtigter Weise – im Cache abgespeichert wurden, wird messbar weniger Zeit aufgewendet. Das Angreifer-Programm erkennt daher, welche Variablen besonders schnell abgerufen werden konnten und berechnet so, welche Daten bereits im Cache gespeichert waren. Der Zugriff auf die gespeicherten und gesperrten Daten selbst ist dann gar nicht mehr nötig.[15]

Erste Sicherheitsupdates

In Folge der ersten Bekanntmachungen der Angriffsmethoden „Spectre“ und „Meltdown“ wurden erste Patches für die unterschiedlichen Betriebssysteme und Internet-Browser[16] sowie „Microcode-Updates“ für die Prozessoren selbst[17] veröffentlicht. Einige dieser Updates hatten jedoch den unerwünschten Nebeneffekt, dass sie die Funktionsweise anderer Programme beeinflussten. So hatten die ersten Patches für Windows 7 und Windows 10 z.B. bestimmte Antivirenprogramme in ihrer Ausführung behindert. Es wurden also über die Patches eher weitere Sicherheitslücken geschaffen als geschlossen. Auch Microsoft sah sich zunächst dazu veranlasst, aufgrund der Nebeneffekte der Patches vor der Installation der Updates zu warnen.[18] Dennoch schienen „Spectre“ und „Meltdown“ mit den neuen Sicherheitsupdates weitgehend gebannt zu sein[19] – mittlerweile hat sich jedoch das Gegenteil offenbart.

Neu entdeckte Sicherheitslücken: „Spectre Next Generation“

Jüngst meldete das Computermagazin „c’t“, dass die betroffenen Prozessorchips eine Reihe weiterer, noch ungelöster Sicherheitslücken aufweisen, die strukturell mit „Spectre“ und „Meltdown“ vergleichbar sind.[20] Insgesamt wies das Magazin auf acht neue Sicherheitslücken in Intel-Prozessoren hin. Ob diese Sicherheitslücke auch bei Chips anderer Hersteller zu finden sind, ließ sich dem Magazin nach bisher nicht beantworten. Auch die konkrete Funktionsweise der „Spectre Next Generation (NG)“ getauften Sicherheitslücke wurde bisher, mit der Hoffnung auf ein rechtzeitiges Reagieren der Chip-Hersteller vor Bekanntwerden, nicht näher beschrieben.[21]

Intel selbst bewertete zumindest einen Teil der neu entdeckten Lücken als „hohes Risiko“.[22] Eine Reaktion der Betriebssystem- und Chip-Hersteller ist abzuwarten.

Gefahrenpotenzial von „Spectre“ und „Meltdown“

„Spectre“ und „Meltdown“ sind keine bloß theoretischen Angriffsszenarien, sondern können praktisch umgesetzt werden. Die grundsätzliche Angriffsmethode „Spectre“ wurde bisher zwar als durchaus komplex beschrieben.[23] Ein Angriff wäre daher wohl nicht von Laienseite oder ungeübten und unerfahrenen Hackern zu erwarten. Unter den Angriffsvarianten der „Spectre Next Generation“ befindet sich nun allerdings eine Variante, die einen Angriff spürbar vereinfacht und daher – nach Einschätzung der „c’t“ – besonderes Bedrohungspotenzial aufweist.[24] Insbesondere können von den neu entdeckten Angriffsmethoden Cloud-Dienste sowie deren Kunden betroffen sein. „Spectre“- und „Meltdown“-Angriffe hinterlassen darüber hinaus keinerlei verwertbare Spuren auf den Systemen.[25] Ein erfolgreicher Angriff lässt sich kaum nachweisen.

Dennoch schätzt die „c’t“ zumindest die Gefahr eines „Spectre (NG)“- oder „Meltdown“-Angriffs für Privat- und Firmencomputer als eher gering ein. So gäbe es gerade bei Privat- und Firmencomputern einfachere Angriffsmethoden, auf die im Zweifel eher zurückgegriffen werde als auf „Spectre“ und „Meltdown“.[26] Zum Zeitpunkt des ersten Bekanntwerdens der Angriffsmethoden teilten Microsoft und Apple mit, diese Methoden hätten bisher von kriminellen Hackern nicht erfolgreich genutzt werden können.[27]

Dennoch wird an der Behebung der neusten Sicherheitslücke „Spectre (NG)“ bereits gearbeitet. So werden in naher Zukunft erneute Updates zu erwarten sein. Diese Updates sollten dann schnellstmöglich nach Erscheinen installiert werden.[28] Es ist jedoch nicht mit Sicherheit anzunehmen, dass die Schließung, auch der neu entdeckten Lücken, eine langfristige Besserung erwarten lassen. Die konkrete Gestaltung moderner Prozessoren und deren Optimierung für Leistung weisen immer wieder neue Lücken auf.[29] Das liegt nicht zuletzt daran, dass bereits das Design der Prozessoren moderne Sicherheitsbedenken nicht angemessen berücksichtigt.[30]

Fazit und mögliche Schutzvorkehrungen

„Spectre“ und „Meltdown“ sind letztlich ein andauerndes Problem, das sich aufgrund von Softwareupdates wohl nicht grundsätzlich, sondern nur vorübergehend beheben lässt. Die größere Gefahr für Privat- oder Firmenrechner geht allerdings von anderen einfacheren Angriffsmethoden aus.

Computernutzer können sich gegen „Spectre“ und „Meltdown“ erstens (1) durch regelmäßige Updates der Systeme schützen. Zu beachten ist jedoch, dass die auf „Spectre“ und „Meltdown“ zugeschnittenen Updates wiederum den Nachteil haben, dass sie zum Teil erhebliche Leistungseinbußen der Systeme verursachen können.[31]

Weil mit „Spectre“ und „Meltdown“ Daten nur dann ausgelesen werden können, wenn das angreifende Programm auf dem Rechner des Betroffenen selbst ausgeführt wird, können – zweitens (2) – das regelmäßige Ändern von Zugangspasswörtern und der grundsätzliche Verzicht auf das Herunterladen unbekannter Programme aus dem Internet einem Angriff vorbeugen.[32]

[1] Vgl. auch „Spectre“ und „Meltdown“ – Unüberwindbare Sicherheitslücken?, BayWiDI Blog vom 30.01.2018, zuletzt abgerufen am 16.05.2018.

[2] Vgl. Kremp, Intel-Chef redet Sicherheitslücken klein, Spiegel.de, 09.01.2018, zuletzt abgerufen am 16.05.2018; Stiller, Analyse zur Prozessorlücke: Meltdown und Spectre sind ein Security-Supergau, Heise Online, 05.01.2018, zuletzt abgerufen am 16.05.2018.

[3] Siehe hierzu Ng, Google, Microsoft find another Spectre, Meltdown flaw, CNet, zuletzt abgerufen am 23.05.2018.

[4] Vgl. hierzu auch die Sicherheitshinweise des Bundesministerium für Sicherheit und Informationstechnik, zuletzt abgerufen am 16.05.2018.

[5] Kocher, Genkin, Gruss, etc., Spectre Attacks: Exploiting Speculative Execution, „Spectre“, Seite 3, zuletzt abgerufen am 16.05.2018.

[6] Biersdorfer, Keeping Up With the Meltdown and Spectre Bugs, New York Times, 15.01.2018, zuletzt abgerufen am 16.05.2018.

[7] Pöppe, Hartnäckige Hintertür in der Hardware, Spektrum.de, 07.02.2018, zuletzt abgerufen am 16.05.2018.

[8] Pöppe, Hartnäckige Hintertür in der Hardware, Spektrum.de, 07.02.2018, zuletzt abgerufen am 16.05.2018.

[9] Siehe eine detaillierte Auseinandersetzung hierzu Kocher, Genkin, Gruss, etc., Spectre Attacks: Exploiting Speculative Execution, „Spectre“, Seite 1, zuletzt abgerufen am 16.05.2018.

[10] Kocher, Genkin, Gruss, etc., Spectre Attacks: Exploiting Speculative Execution, „Spectre“, Seite 1, zuletzt abgerufen am 16.05.2018.

[11] Pöppe, Hartnäckige Hintertür in der Hardware, Spektrum.de, 07.02.2018, zuletzt abgerufen am 16.05.2018.

[12] Pöppe, Hartnäckige Hintertür in der Hardware, Spektrum.de, 07.02.2018, zuletzt abgerufen am 16.05.2018.

[13] Pöppe, Hartnäckige Hintertür in der Hardware, Spektrum.de, 07.02.2018, zuletzt abgerufen am 16.05.2018.

[14] Siehe für eine detaillierte Beschreibung des Prozesses z.B. die Forschungsergebnisse von Google Zero, zuletzt abgerufen am 16.05.2018 und die Ergebnisse der Forschungsgruppe um Paul Kocher, zuletzt abgerufen am 16.05.2018.

[15] Pöppe, Hartnäckige Hintertür in der Hardware, Spektrum.de, 07.02.2018, zuletzt abgerufen am 16.05.2018.

[16] Siehe BSI, Prozessor-Schwachstellen: Spectre und Meltdown, zuletzt abgerufen am 16.05.2018.

[17] Dinscherl/Schischka, Meltdown und Spectre: Ist meine CPU betroffen? Was muss ich tun?, PC-Welt, 04.05.2018, 6.2.3, zuletzt abgerufen am 17.05.2018.

[18] Vgl. Biersdorfer, Keeping Up With the Meltdown and Spectre Bugs, New York Times, 15.01.2018, zuletzt abgerufen am 16.05.2018.

[19] Vgl. z.B. Lüdemann/Kühl, Updaten, updaten, updaten, Zeit Online, 05.01.2018, zuletzt abgerufen am 16.05.2018; auch die Sicherheitshinweise des BSI mit dem Verweis auf die zahlreichen Update-Möglichkeiten ließen zunächst vermuten über die Updates wäre das Problem zu beheben, zuletzt abgerufen am 16.05.2018.

[20] Schmidt, Super-GAU für Intel: Weitere Spectre-Lücken im Anflug, c’t, 03.05.2018, zuletzt abgerufen am 16.05.2018.

[21] Schmidt, Super-GAU für Intel: Weitere Spectre-Lücken im Anflug, c’t, 03.05.2018, zuletzt abgerufen am 16.05.2018.

[22] Schmidt, Super-GAU für Intel: Weitere Spectre-Lücken im Anflug, c’t, 03.05.2018, zuletzt abgerufen am 16.05.2018.

[23] So z.B. Berghoff, Einfach und doch kompliziert: Was kommt nach Meltdown & Spectre?, GData.de, 23.01.2018, zuletzt abgerufen am 16.05.2018; BSI, Prozessor-Schwachstellen: Spectre und Meltdown, zuletzt abgerufen am 16.05.2018; zumindest für die meisten Angriffsvarianten auch Schmidt, Super-GAU für Intel: Weitere Spectre-Lücken im Anflug, c’t, 03.05.2018, zuletzt abgerufen am 16.05.2018.

[24] Schmidt, Super-GAU für Intel: Weitere Spectre-Lücken im Anflug, c’t, 03.05.2018, „gefährlicher als spectre“, zuletzt abgerufen am 16.05.2018.

[25] Vgl. hierzu Pöppe, Hartnäckige Hintertür in der Hardware, Spektrum.de, 07.02.2018, zuletzt abgerufen am 16.05.2018.

[26] Schmidt, Super-GAU für Intel: Weitere Spectre-Lücken im Anflug, c’t, 03.05.2018, „gefährlicher als spectre“, zuletzt abgerufen am 16.05.2018

[27] Lüdemann/Kühl, Updaten, updaten, updaten, Zeit Online, 05.01.2018, zuletzt abgerufen am 16.05.2018

[28] Auch die aktuellste Sicherheitslücke „Variant 4.“ Soll, laut Intel, bzgl. des Browser-basierten Angriffs, bereits über vergangene Updates erschwert worden sein, weitere Updates sollen aber auch hier noch folgen, INTEL-SA-00115, zuletzt abgerufen am 23.05.2018.

[29] So verglich das Computermagazin c’t die Sicherheitslöcher der modernen Prozessoren mit einem Schweizer Käse, Schmidt, Super-GAU für Intel: Weitere Spectre-Lücken im Anflug, c’t, 03.05.2018, zuletzt abgerufen am 16.05.2018; siehe auch Pöppe, Hartnäckige Hintertür in der Hardware, Spektrum.de, 07.02.2018, zuletzt abgerufen am 16.05.2018.

[30] Schmidt, Super-GAU für Intel: Weitere Spectre-Lücken im Anflug, c’t, 03.05.2018, „gefährlicher als spectre“, zuletzt abgerufen am 16.05.2018.

[31] Technischer Ratgeber des BSI, Prozessor-Schwachstellen: Spectre und Meltdown, zuletzt abgerufen am 16.05.2018; Fischer, Intel-Benchmarks zu Meltdown/Spectre: Performance sackt um bis zu 10 Prozent ab, SSD-I/O deutlich mehr, Heise Online, 11.01.2018, zuletzt abgerufen am 16.05.2018.

[32] So Pöppe, Hartnäckige Hintertür in der Hardware, Spektrum.de, 07.02.2018, am Ende, zuletzt abgerufen am 16.05.2018; grundsätzlich hatten die Forscher entsprechende Angriffe unter Ausführung des Java-Skripts durchführen könne, entsprechende Patches für die Browser können dies allerdings effektiv verhindern, siehe z.B. Schirrmacher, Google wappnet Chrome gegen Spectre und 52 weitere Sicherheitslücken, Heise Online, 25.01.2018, zuletzt abgerufen am 16.05.2018.